CYBERSÉCURITÉ

Apprenti en

BTS SIO SISR

guillaume@nozay.fr

Vit à NANTES, 🇫🇷

All Rights Reserved

- INTRODUCTION

Veille technologique

La cybersécurité représente notre engagement à sécuriser l’avenir numérique

- FREE VEILLE PASSIVE

Fuite de données FREE

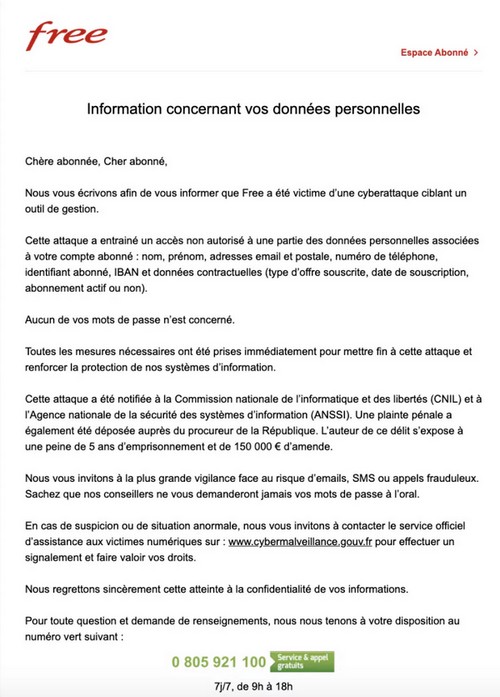

Récemment, l’opérateur téléphonique français Free a été la cible d’un piratage de grande envergure. Un cybercriminel a réussi à accéder et à vendre les données personnelles de près de 19,2 millions de clients de Free, ainsi que les IBAN de 5,11 millions d’entre eux. L’incident a été révélé lorsque le pirate a mis en vente ces informations sur un forum du Dark Web pour environ 175 000 dollars, confirmant la gravité de la fuite par la publication de 100 000 IBAN en guise de preuve.

Free a rapidement réagi en confirmant la fuite des données via un email adressé à tous ses clients, précisant que les données compromises incluaient des informations personnelles mais excluaient les mots de passe, les cartes bancaires, et les contenus de communication. L’opérateur a également indiqué qu’aucun impact opérationnel n’avait été observé sur ses services.

Les risques liés à cette fuite sont multiples et sérieux : les clients de Free sont désormais exposés à des usurpations d’identité, des prélèvements bancaires frauduleux, ainsi qu’à une augmentation des tentatives de phishing. Ces menaces soulignent l’importance de la vigilance, en surveillant de près les activités suspectes sur les comptes bancaires et en traitant avec prudence les communications reçues.

Face à cet incident, Free a pris des mesures immédiates pour renforcer la sécurité de ses systèmes informatiques et a déposé une plainte pénale. La Commission nationale de l’informatique et des libertés (Cnil) ainsi que l’Agence nationale de la sécurité des systèmes d’information (Anssi) ont été informées, conformément à la réglementation.

Documentation et Ressources

- Actu Cybersécurité : IT-CONNECT

- Pixels Piratage : LE MONDE

- OpenSSH Veille Passive et Active

Vulnérabilité OpenSSHVE-2024-6387

Résumé de la Vulnérabilité

La vulnérabilité critique identifiée sous le nom CVE-2024-6387 affecte OpenSSH, une suite d’outils pour sécuriser les communications via le protocole SSH, utilisée largement sur les systèmes Linux. Elle permet à un attaquant non authentifié d’exécuter du code à distance avec les privilèges root. Cette faille est une régression d’une ancienne vulnérabilité (CVE-2006-5051), redécouverte et renommée « Regresshion ». Elle a été introduite dans la version 8.5p1 d’OpenSSH en octobre 2020 et affecte les versions jusqu’à la 9.7p1.

Impact Potentiel

L’exploitation de cette vulnérabilité pourrait permettre à des attaquants de prendre le contrôle total de systèmes vulnérables, de contourner les mécanismes de sécurité, de voler des données, et de maintenir un accès persistant aux systèmes compromis. Qualys a identifié environ 14 millions de serveurs OpenSSH exposés à cette vulnérabilité.

Conseils de Sécurité

Il est fortement recommandé d’appliquer les correctifs publiés par OpenSSH. Pour les systèmes qui ne peuvent pas être immédiatement mis à jour, il est conseillé de configurer le LoginGraceTime à 0 pour prévenir l’exploitation de la vulnérabilité, bien que cette configuration expose le système à un potentiel déni de service.

Documentation et Ressources

- Bulletin de sécurité OpenSSH : OpenSSH Security Bulletin

- Avis de sécurité CERT-FR : CERTFR-2024-AVI-0531

- Blog Qualys sur la vulnérabilité : Qualys Blog

- Outils de Veille

Veille Passive & Active

Pour ma veille passive, je privilégie deux outils principaux : Google Alerts et Feedly. J’utilise majoritairement Feedly car son interface utilisateur est particulièrement épurée, facilitant ainsi l’intégration de flux RSS et la création de tableaux de bord de manière intuitive.

Pour me tenir informé des actualités dans le domaine de l’informatique, je suis régulièrement les lives de Underscore sur la chaîne Twitch de Micode, où divers professionnels du secteur informatique sont interviewés. De plus, je consulte les nouvelles diffusées par Hugo Décrypte, qui couvre une large gamme de sujets, y compris des news dans le secteur informatique.

En complément, sur LinkedIn, je suis plusieurs acteurs clés du domaine informatique, notamment l’ANSSI, Cyber Security News, CyberVeille, ainsi que Florian Burnel, fondateur de IT CONNECT. Ces suivis me permettent de rester au courant des dernières tendances et des enjeux de sécurité en informatique.